Non passa giorno senza avere notizie, più o meno disastrose, di attacchi informatici che mettono in crisi istituzioni e organizzazioni.

Tuttavia, pur comprendendo la gravità di quanto accaduto alle aziende colpite, siamo portati a pensare che queste situazioni succedano solo agli altri, finché non ci colpiscono direttamente e spesso con gravi conseguenze.

Il 2022 ha segnato un grande incremento nel nostro Paese degli attacchi hacker (+169%) e il 2023 non pare sia da meno. A livello mondiale, le principali vittime tornano a essere i multiple target, i bersagli multipli (22%), con un aumento del 97% rispetto al 2021. Segue il settore governativo, delle PA e della Sanità (12%). In Italia, la pressione maggiore è sulle aziende manifatturiere del Made in Italy, sul settore tecnico-scientifico e sui servizi professionali, oltre che sull’industria bancaria. Le banche, in particolare, sono molto restie a notificare alle autorità gli attacchi ricevuti. Si stimano in diverse migliaia i casi in cui, grazie alle proprie abilità, gli hacker sono riusciti a mettere a punto colpi di particolare gravità senza che questi siano stati resi pubblici.

Oltre l’80% dei casi noti ha avuto conseguenze molto gravi. Il malware rappresenta la tecnica con cui viene sferrato il 37% degli attacchi globali; seguono vulnerabilità (12%), phishing e social engineering (12%), in crescita del 52%. Anche nel nostro Paese prevalgono gli attacchi per mezzo di malware, sono il 53% del totale e hanno impatti gravi o gravissimi nel 95% dei casi. Per l’Associazione Italiana per la Sicurezza Informatica (CLUSIT), inoltre, ben il 64% degli incidenti a livello globale ha come causa azioni “maldestre” degli utenti o del personale informatico nelle aziende. Senza considerare che in molti casi i computer crime sono commessi da personale interno o con il supporto di personale interno.

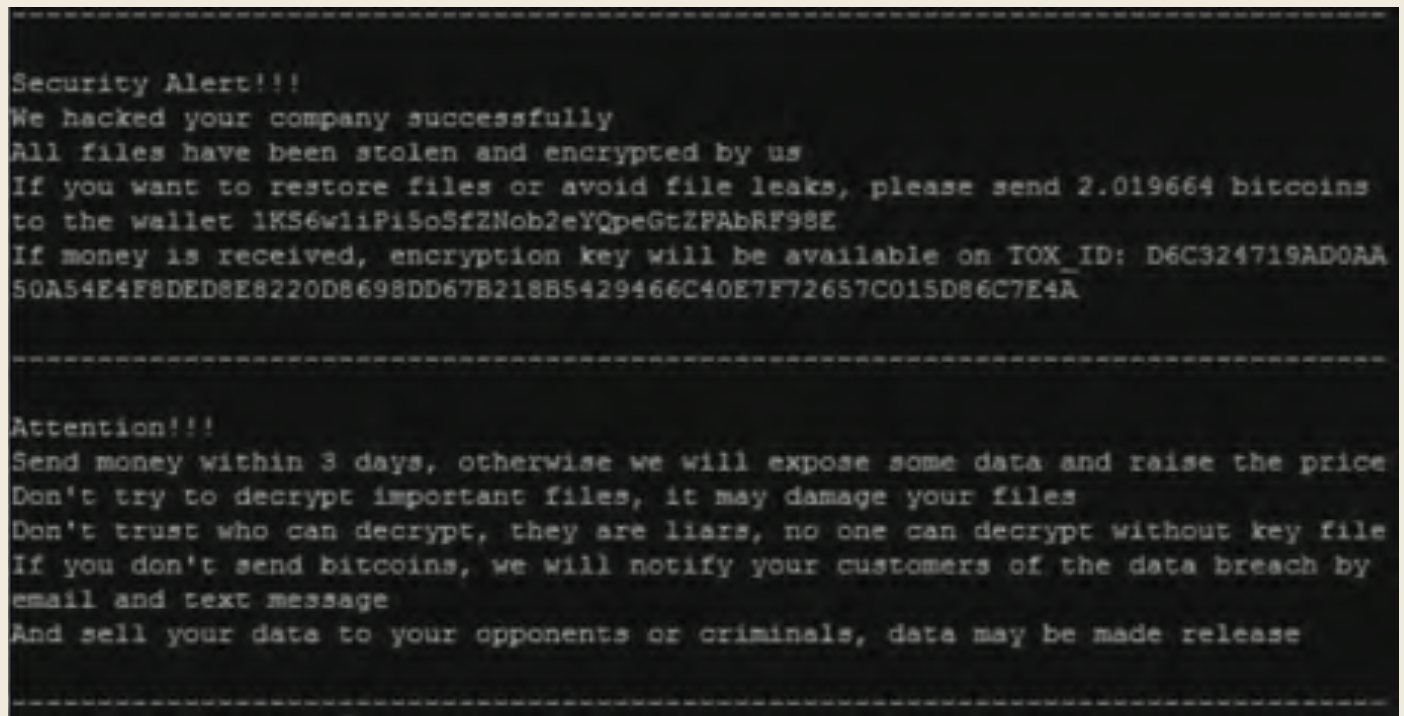

È di attualità l’attacco a decine di server/siti italiani, e migliaia nel mondo, che ha reso impossibile l’accesso ai sistemi bloccandone l’operatività. L’hanno segnalato il Computer Security Incident Response Team (CSIRT) Italia e il CSIRT francese. Tra le principali criticità si evidenziano le numerose vulnerabilità, note da anni, dei molto diffusi server VMWare ESXi. Gli impatti di questi attacchi hanno cau- sato l’indisponibilità di importanti, e in alcuni casi essen- ziali, servizi pubblici e privati. Nell’immagine qui sotto un esempio dei messaggi ricevuti più di frequente:

Va inoltre ricordato che l’incremento esponenziale del fenomeno delle truffe online è direttamente proporzionale all’aumento dei pagamenti elettronici. Ve ne sono alcune che denotano una discreta creatività dei pirati informatici, come quelle denominate man in the mail, che intercettano email tra privati o aziende per ottenere i codici Iban e poi sostituirli nelle fatture. Dal 2010 le regole sui bonifici so- no però mutate. Oggi il trasferimento dei soldi segue l’identificativo unico, ossia l’Iban, pertanto la somma verrà accreditata al relativo titolare del conto cui detto codice corrisponde, anche se il nome del beneficiario indicato nel bonifico dovesse non coincidere con l’effettivo titolare della relazione bancaria.

La digitalizzazione e la centralità dei dati hanno sensibil- mente e progressivamente aumentato il rischio informatico, rendendo necessari presidi continuativi in ogni area azien- dale. È quindi indispensabile definire una strategia e pro- cessi di controllo efficaci per salvaguardare il patrimonio dell’ impresa, agendo su diversi fronti:

1. diffondere la cultura della sicurezza aziendale;

2. definire le responsabilità interne (process owner e control owner);

3. definire e diffondere le policy in tema di sicurezza informatica;

4. definire i controlli dopo una compiuta valutazione dei rischi (Cyber Risk Assessment);

5. presidiare i varchi di accesso ai sistemi, anche attraverso tecnologie di Intelligenza Artificiale;

6. verificare nel tempo il mantenimento degli standard di sicurezza definiti, anche attraverso test of control.

Obiettivo strategico della sicurezza informatica è proprio quello di assicurare che il monitoraggio diventi un’atti- vità costante e continuativa e non si limiti a una reazione al problema. La Cyber Security è un campo in continuo aggiornamento perché le minacce si evolvono e gli attacchi sono sempre più insidiosi. Lavorare in ottica proattiva e non solo reattiva è quindi la strategia più efficace per combattere i criminali informatici.

Oltre alla redazione di policy per la sicurezza informatica, l’elaborazione, la diffusione e il mantenimento di una mappatura di rischi e vulnerabilità del sistema per definire i controlli e le barriere di difesa, è importante anche il Cyber Emergency Plan per stabilire in anticipo le azioni da intraprendere in caso di violazione alla sicurezza informatica.

Occorre quindi programmare approccio, attività e strumenti, quali l’attivazione di sistemi di backup che – periodicamente e automaticamente – salvino i dati di specifiche aree definite sensibili o ad alto rischio, piani di recupero in caso di danni ai sistemi (disaster recovery) e piani alternativi che assicurino continuità dei servizi IT durante gli attacchi come quelli volti a impedire l’accesso ai sistemi.

© Riproduzione riservata

Articolo pubblicato sulla rivista ANDAF Magazine di aprile 2023.

Di Paolo Bertoli Direttore Responsabile di ANDAF Magazine